Sicher wachsam: Digitale Sicherheitsalarme und Warnmeldungen

Gewähltes Thema: Digitale Sicherheitsalarme und Warnmeldungen. Willkommen auf unserer Startseite, wo aus Signalen echte Entscheidungen werden. Hier kombinieren wir Praxis, Geschichten und klare Handlungsanleitungen, damit Alarme nicht nur piepen, sondern schützen. Kommentieren Sie, abonnieren Sie, bleiben Sie informiert.

Warum Alarme den Unterschied machen

Die entscheidende Minute

Ein Admin berichtete, wie eine ungewöhnliche Anmeldewarnung um 03:11 Uhr einen Ransomware-Versuch stoppte. Kein Heldentum, nur gute Vorbereitung: sauber definierte Schwellenwerte, ein klarer Eskalationspfad und das Vertrauen, bei einem kritischen Alarm sofort zu handeln.

Zahlen, die wachrütteln

Viele Teams kämpfen mit langer Entdeckungszeit und zu vielen Fehlalarmen. Studien zeigen regelmäßig, dass strukturierte Alarmlogik und Priorisierung die Reaktionsgeschwindigkeit erheblich verbessern. Je präziser die Detektionsregeln, desto weniger Lärm und desto mehr Sicherheit im Alltag.

Ihre Stimme zählt

Welche Warnung hat bei Ihnen den Unterschied gemacht? Teilen Sie Beispiele, die Ihr Team sensibilisiert haben. Ihr Erfahrungswert hilft anderen Leserinnen und Lesern, blinde Flecken zu erkennen und eigene Alarmstrategien gezielt zu verbessern. Schreiben Sie uns unten Ihr Kurzfazit.

Richtig konfigurierte Warnmeldungen

Schwellenwerte und Baselines

Definieren Sie Baselines pro System und Zeitraum, statt starre Grenzwerte global auszurollen. Wenn Sie saisonale Lastspitzen und geplante Wartungsfenster berücksichtigen, treffen Warnungen seltener Unschuldige und markieren wahrscheinliche Anomalien deutlich verlässlicher.

Kontext ist König

Ein Login aus neuer Geografie ist allein kein Notfall. In Kombination mit fehlgeschlagenen Versuchen, deaktivierter MFA und ungewöhnlichem Datenzugriff kippt die Lage. Kontextuelle Korrelation verleiht Warnmeldungen Schärfe und verhindert, dass echte Bedrohungen im Rauschen verschwinden.

Von SIEM bis EDR: Technologie, die trägt

Konsolidieren Sie Logs aus Identität, Netzwerk und Applikation. Normalisieren Sie Felder, vergeben Sie konsistente Labels und dokumentieren Sie Detektionslogik. So wird jede SIEM-Warnung nachvollziehbar, prüfbar und besser in Playbooks integrierbar. Transparenz schafft Vertrauen.

Von SIEM bis EDR: Technologie, die trägt

Mit verhaltensbasierten Regeln erkennt EDR verdächtige Prozessketten früh. Wichtig sind Ausnahmelisten für legitime Admin-Tools, damit echte Angriffe nicht in Whitelists verschwinden. Regelmäßige Reviews halten die Balance zwischen Sensibilität und Alltagstauglichkeit.

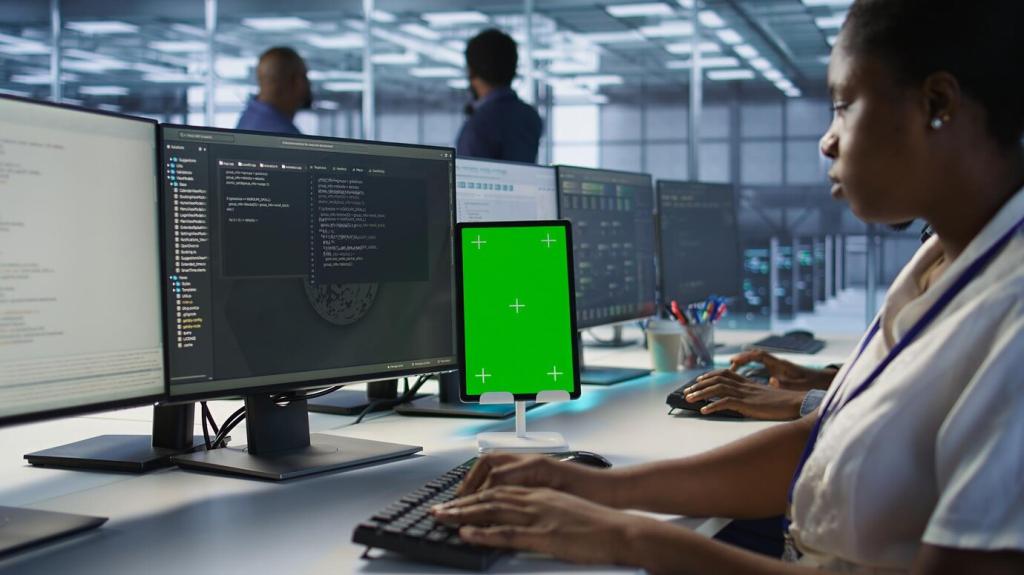

Menschliche Faktoren und Erzählungen aus dem SOC

Die Nachtschicht-Geschichte

Eine Analystin bemerkte korrelierte Alarme: seltene PowerShell-Aufrufe, neue Dienste, auffällige DNS-Muster. Statt zu zögern, folgte sie dem Playbook, forderte Peer-Review an und isolierte das System. Am Morgen war der Vorfall analysiert und sauber dokumentiert.

Fehlerkultur statt Schuldzuweisung

Fehlalarme passieren. Entscheidender ist, was Teams daraus lernen. Blameless Postmortems fördern offene Analyse, bessere Regeln und stärkere Zusammenarbeit. Wer Ursachen statt Personen sucht, verbessert langfristig die Qualität jeder Warnmeldung und stärkt das Vertrauen.

Teilen Sie Ihre SOC-Erfahrungen

Welche Kommunikationsformel funktioniert bei Ihnen um drei Uhr morgens? Kurz, klar, handlungsorientiert? Schreiben Sie uns Ihre bewährten Formulierungen und Kanäle. Wir bauen daraus eine gemeinschaftliche Sammlung, die anderen Teams in kritischen Minuten hilft.