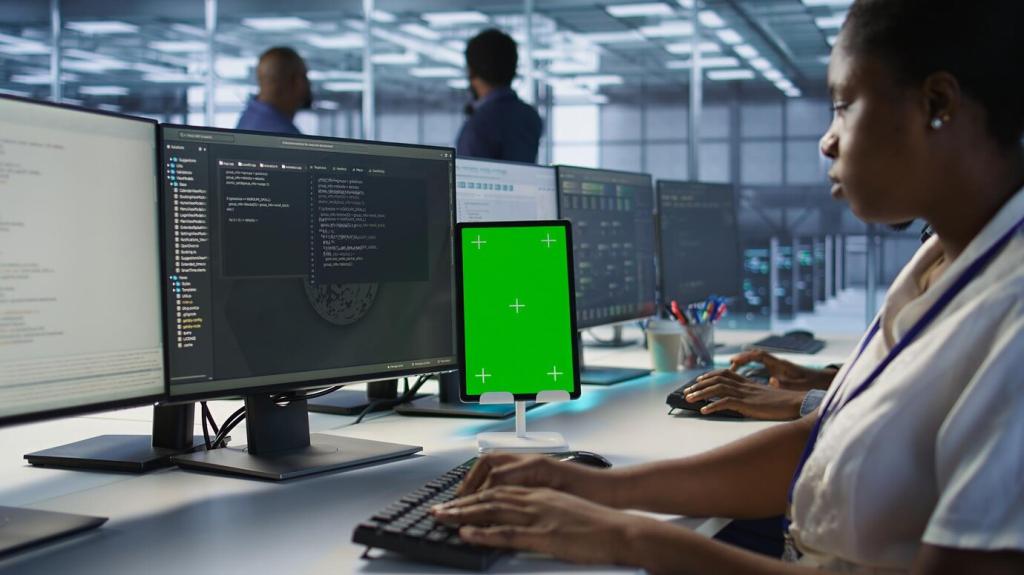

Backups gegen Erpressungstrojaner: Strategien, die bestehen

Wir vergleichen WORM-Speicher, Objekt-Locks und offline rotierende Datenträger. Wichtig ist, dass Angreifer keine Löschrechte erlangen. Welche Lösungen nutzt du, um Backups unveränderlich und überprüfbar zu halten?

Backups gegen Erpressungstrojaner: Strategien, die bestehen

Wir führen Restore-Drills mit Stoppuhr durch und messen, wie schnell Systeme wieder produktiv sind. Berichte, welche Schritte bei dir am längsten dauern und wie Automatisierung sie verkürzen könnte.